11R20 расшифровка: Союз шинников. Маркировка грузовых шин

Маркировка шин. Комментарии

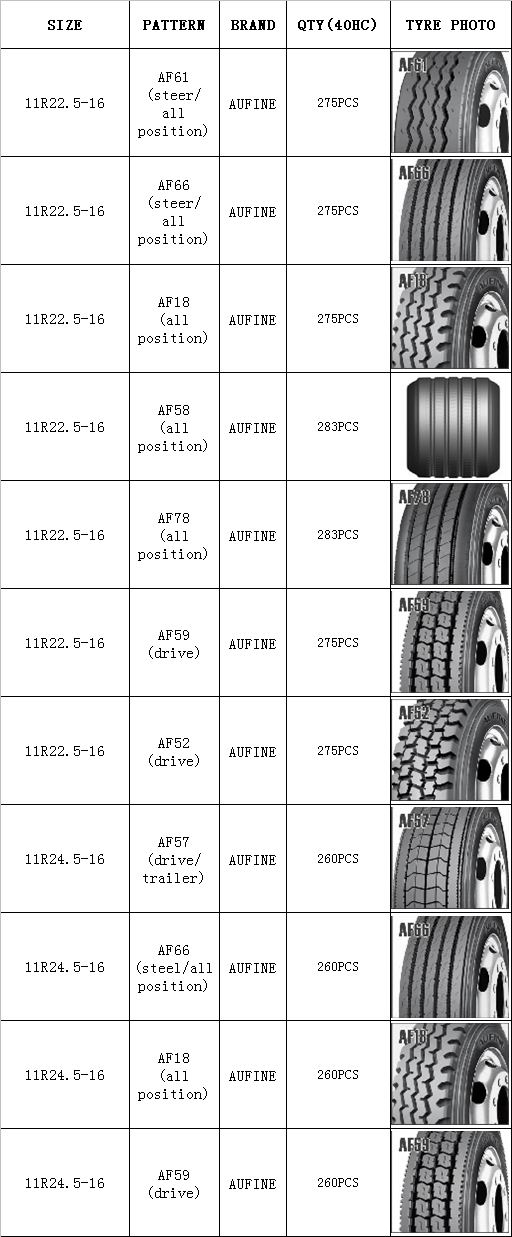

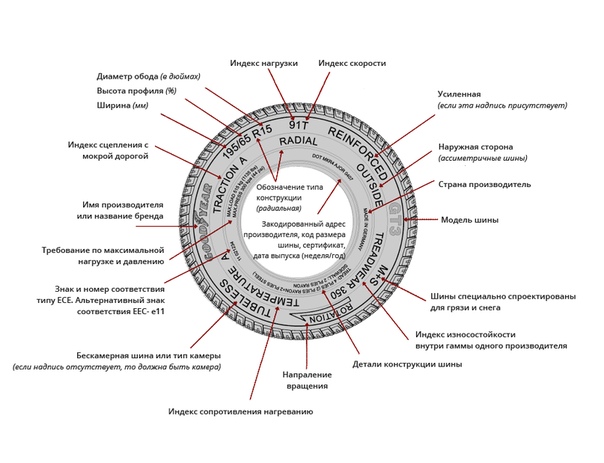

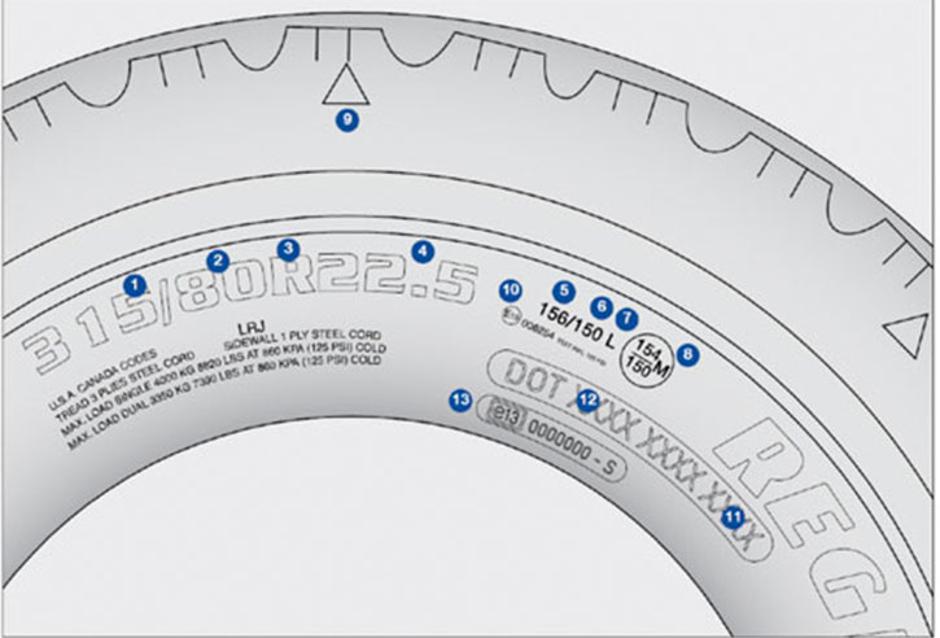

В описании каждой модели шины присутствуют грфы «ТИПОРАЗМЕР» и «ИНДЕКСЫ».

Вот расшифровка этих значений.

Рассмотрим пример.

В графе «ТИПОРАЗМЕР» указано значение 185/70 R 14, в котором: 185 — ширина шины в мм., 70 — отношение высоты шины (от посадочного обода до наружного края колеса) к ее ширине в процентах,

Чем меньше эта цифра, тем шире шина смотрится, тем “приземистее” и динамичнее автомобиль. Однако, все эти преимущества хороши только на сухих дорогах с идеальным покрытием. На российских дорогах колеса серии 65 — это уже легкомыслие, а ниже — просто безумие, Норма: 80,75,70.

R — радиальная конструкция корда, нити корда в слоях каркаса имеют радиальное (меридиональное) расположение, т.е. направлены от борта к борту,

14

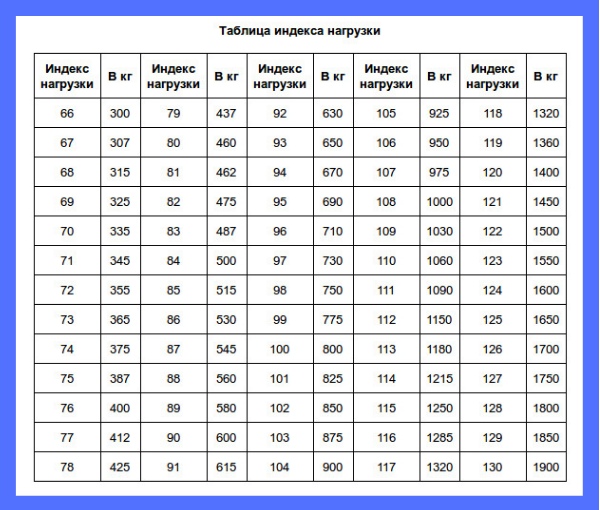

В графе «ИНДЕКСЫ» указываются индексы максимальной нагрузки на одну шину в килограммах и индекс скорости – максимальная допустимая скорость движения в кмч, а также дополнительные индексы характеризующие свойства конкретной шины.

Тип шины

Здесь речь идет о камерных и бескамерных покрышках.

ТТ (Tube Type, камерная шина) обозначает использование шины только вместе с камерами.

TL (Tubeless, бескамерная шина) указывает на возможность использовать без камеры.

Дата изготовления шины

Несколько цифр (до четырех) в овале на одной из боковых поверхностей. К примеру, (1207) – это 12-ая неделя 2007 года. Или три цифры: неделя и год изготовления, Например “387” — две первые цифры: 38 — тридцать восьмая неделя, 7 — год выпуска (2007)

Некоторые производители ставят дату в номере покрышки, присвоенном ей индивидуально (три-четыре последние цифры.

Индекс конструкции шины

Маркировка «-» означает, что в конструкции шины угол наклона нитей корда составляет 45-60 градусов как вкаркасе, так и в брекере к плоскости, проходящей сквозь ось покрышки. Все проволочные нити корда и каркаса и брекера перекрещиваются. Количество смежных слоев равно четырем. Данная конструкция является устаревшей, но она продолжает выпускаться для старых моделей машин. Преимуществом такой шины является ее невысокая стоимость, кроме того, она имеет равновесную конструкцию профиля.

«R» — это конструкция, когда нити расположены радиально. Эта шина характеризуется высоким уровнем эластичности и грузоподъемности. Конструкция профиля неравновесная.

Состоит заметить, что H соответствует скорости до 210 км/ч.

Состоит заметить, что H соответствует скорости до 210 км/ч.

Кроме основной информации, производитель шин, как правило, указывает и дополнительную:

M+S или M&S (Mud and Snow) — всесезонные или зимние.AS (All Season) — всесезонные шины.

Aquatred, Aqua, Rain, Water или просто пиктограмма в виде зонтика – шины дождевые.

AW (Any Weather) — любая погода.

Max Pressure — максимальное давление в шине, в кПа .

Rotation и пиктограмма «стрелка» означает, что шина направленная.

Max Load – максимальная нагрузка на шину, в кг.

E (взятое в круг) — показатель того, что шина полностью соответствует европейским требованиям (Economic Commission for Europe)

Temperature А, В, С — показатель термостойкости шины (А – наилучший результат)

DOT – это американский стандарт качества.

Traction А, В, С — способность шины тормозить в сложных условиях влажной дороги.

Некоторые фирмы вместо букв используют символы-рисунки: солнце, дождь, снежинка.

Стрелка на боковине колеса означает направление вращения для дождевой резины, Если будет вращаться в обратном направлении, то вода, вместо того, чтобы удаляться из под шины, будет под нее нагнетаться.

RSC (RunFlat System Component) — шины RunFlat — это шины, на которых можно продолжать движение на автомобиле со скоростью не более 80 км/ч при ПОЛНОМ падении давления в шине (при проколе или порезе). На этих шинах, в зависимости от рекомендаций производителя, можно проехать от 50 до 150 км.

Разные производители шин используют различные обозначения технологии RSC. Например: Bridgestone RFT, Continental SSR, Goodyear RunOnFlat, Nokian Run Flat, Michelin ZP и т. д.

Reinforced или буквы RF в типоразмере (например, 195/70 R15RF) означают, что это усиленная шина (6 слоёв). Буква С в конце типоразмера (например 195/70 R15C) обозначает грузовую шину (8 слоёв).

Буква С в конце типоразмера (например 195/70 R15C) обозначает грузовую шину (8 слоёв).

TREADWEAR 380 — коэффициент износоустойчивости, определяется по отношению к «базовой шине», для которой он равен 100.

Outside и Inside — ассиметричные шины. Так, например, если на шине присутствует надпись LEFT — шина устанавливается на левую сторону автомобиля. Дело в том , что многие современные шины имеют ассиметричный рисунок протектора. Это сделано для того, что бы увеличить жёсткость той части шины, которая находится на внешней стороне радиуса поворота. Тем не менее есть шины с ассиметричным рисунком и их можно ставить на любую сторону. Главный критерий правильности установки ассиметричных шин — наличие надписей OUTSIDE ( Side Facing Out) — внешняя сторона установки и INSIDE ( Side Facing Inwards) — внутренняя сторона установки.

RIGHT — шина устанавливается на правую сторону автомобиля.

DA (штамп) — незначительные производственные дефекты, не препятствующие нормальной эксплуатации.

TWI D — указатель индикатора износа проектора. Сам индикатор представляет собой выступ на дне канавки протектора. Когда протектор стирается до уровня этого выступа, шину пора менять.

MADE IN FINLAND — страна производитель.

XL (EXTRA LOAD) — индексом XL производители маркируют некоторые типоразмеры своих моделей, имеющих увеличенный коэффициент нагрузки. Увеличение коэффициента позволяет охватить этим размером максимальный модельный ряд автомобилей.

Знание этих несложных обозначений позволяет покупателю не ошибиться при покупке автошин.

Что такое ДОТ-код и как его расшифровать

Если вы хотите знать о шинах все, нужно научиться расшифровывать ДОТ-код.

Из этого набора букв и цифр можно вытащить весь объем информации — от названия бренда и завода-изготовителя до даты выпуска и номера партии. Часть зашифрованной в ДОТ-коде информации не содержится даже в маркировке шин. Поэтому ДОТ-код на шинах пригодится и ритейлеру, и покупателю.

Часть зашифрованной в ДОТ-коде информации не содержится даже в маркировке шин. Поэтому ДОТ-код на шинах пригодится и ритейлеру, и покупателю.

Кто придумал ДОТ-код

src=»/img/image1.png» alt=»»>Эту кодировку придумало Министерство транспорта США— US Department Of Transportation. Ведь по законам этой страны до 2003 года Минтранс США отвечал не только за дороги, но и за безопасность на них. А характеристики автомобильных шин влияют на безопасность дорожного движения чуть более чем полностью. Чтобы убедиться в этом, попробуйте проехать по дороге на шинах не той сезонности или на стертом протекторе.

Под давлением последствий трагедии 9/11 Минтранс США лишился права надзора за безопасностью дорожного движения, но традиция маркировать автомобильные шины специальным кодом, разработанным специалистами Department Of Transportation, дожила до наших дней. Поэтому сейчас мы можем взять любую автошину, считать и расшифровать ее ДОТ-код, и узнать всю подноготную этого изделия.

Прежде чем расшифровать код на автошинах, вам нужно знать, где он находится. В большинстве случаев DOT code наносят на боковую сторону, размещая его над посадочным бортом.

В большинстве случаев DOT code наносят на боковую сторону, размещая его над посадочным бортом.

Что скрывают ДОТ-коды на шинах

В этой кодировке скрыта следующая информация:

- Название бренда-изготовителя и страны, в которой располагается выпускающий шины завод. Шифр бренда, страны и завода занимает первый и второй символы ДОТ-кода.

- Размер, тип и другие особенности промаркированной модели автошины. Шифры размера и модели занимают до шести символов ДОТ-кодировки (с третьего по восьмой знак).

- Дата выпуска автошины. Ее отражают четыре последних символа.

Например, начальная маркировка 4В в ДОТ-номере автошины 4B9Z 747R 3909 компании Goodyear указывает на завод и страну производства. Если расшифровать эту информацию, мы увидим, что шину сделали на заводе Goodyear Canada, Inc., который расположен в городе Напани (Онтарио). Следующие два символа— 9Z — указывают на принадлежность модели к сегменту шин для легковых авто конкретной марки. Второй блок из четырех символов — 747R — указывает на размер, повторяя маркировку на бортах (175/65R14). Последние четыре символа позволяют расшифровывать обозначения недели (39) и года (2009) выпуска.

Последние четыре символа позволяют расшифровывать обозначения недели (39) и года (2009) выпуска.

Как видите, в ДОТ-номере 4B9Z 747R 3909 действительно содержится вся информация о конкретной модели компании Goodyear. Но чтобы расшифровать ее, вам нужно знать «внутреннюю кухню» производителя или уметь пользоваться специальными приложениями.

Как расшифровать ДОТ-код на шине

Чтобы расшифровать ДОТ-кодировку вам придется найти таблицы обозначений брендов и заводов, а также выяснить внутренние коды модельного ряда автошин. Это не самая распространенная информация — производители не спешат делиться своими секретами, к которым относят и внутреннюю кодировку моделей.

Если вы хотите расшифровать DOT code без усилий — скачайте на телефон или найдите в интернете приложение для декодирования. Для этого достаточно вбить в поисковой строке «расшифровать кодировку» и перейти по ссылке.

Процесс декодирования с помощью приложения не занимает много времени. Вы фотографируете DOT или вводите в соответствующее поля все символы, следующие за этой аббревиатурой. Если в кодировке нет ошибок — программа выдаст вам название производителя, наименование завода, дату выпуска и другую информацию. Иначе программа сообщит о невозможности расшифровать маркировку, сославшись на какую-либо причину.

Если в кодировке нет ошибок — программа выдаст вам название производителя, наименование завода, дату выпуска и другую информацию. Иначе программа сообщит о невозможности расшифровать маркировку, сославшись на какую-либо причину.

А какая от этого польза

Расшифровка DOT-кода закончена, но зачем мы старались? Есть ли польза от этой информации? Разумеется, да. Во-первых, мы научились отличать оригинальное изделие от подделки. Например, компания Goodyear ставит ДОТ на шины американского, канадского, немецкого, малайзийского и таиландского производства. Поэтому в качестве двух первых символов покупатели таких шин видят: MD, MJ, M6, MB, MC, MK (США), ND (Германия), PC, 4B, PD (Канада), T8 (Малайзия), NY (Таиланд), NP (Мексика). Зная эти коды, вы можете расшифровать страну производства без справочника. А если под названием бренда Goodyear стоит отличный от указанных ДОТ-номер — такая автошина является подделкой.

Во-вторых, мы получили возможность установить точный возраст шины. Для этого достаточно посмотреть на четыре последние цифры и расшифровать их, действуя по следующему принципу:

Для этого достаточно посмотреть на четыре последние цифры и расшифровать их, действуя по следующему принципу:

- первая пара — номер недели в году;

- вторая пара — год.

То есть, число 1014 означает, что эта модель была выпущена на 10 неделе (в марте) 2014 года. А за шифром 3909 стоит 39 неделя (октябрь) 2009 года. Зная эту хитрость, вы не купите просроченные колеса ни при каких обстоятельствах. Ведь срок эксплуатации любой модели не должен превышать пяти лет с момента выпуска автошины.

Как маскируют год выпуска

К сожалению, недобросовестные продавцы прибегают к маскировке срока годности, обновляя внешний вид автошины специальными спреями и красками. Поэтому правила обозначения даты выпуска в DOT-кодировке должен знать каждый автовладелец. Ну а если вы увидели повреждение последней цифры, то знайте — перед вами попытка замаскировать невыгодную для продавца информацию путем среза года выпуска.

Вас могут уверять, что у конкретно этого производителя дату обозначают три цифры, но эта информация не соответствует действительности. Тремя цифрами год выпуска обозначали в 80-х годах 20 века. С 1990 года дату ставят только с помощью четырех цифр.

Тремя цифрами год выпуска обозначали в 80-х годах 20 века. С 1990 года дату ставят только с помощью четырех цифр.

| Каталоги металлорежущего инструмента, оснастки и приспособлений для станков / Cutting tools and tooling system catalogs | ||||||||

| Подборка ссылок из каталогов производителей инструмента для словаря по машиностроению | ||||||||

| 44 Система маркировки инструмента для точения металла на станках Обозначение сменных режущих пластин по ISO и ANSI американскому стандарту Часть 1 | 45 Маркировка инструмента для токарной обработки на станках Обозначение режущих сменных пластин по ISO и ANSI для точения Основные характеристики Часть 2 | 20 Расшифровка обозначения сменных режущих пластин по стандарту ИСО Часть 1 Токарный инструмент Форма пластины Шестигранная Восьмигранная Пятигранная | 21 Расшифровка обозначения сменных режущих пластин по стандарту ИСО Часть 2 Токарные пластины Обозначение углового радиуса пластины Радиус на угле | 17 Система обозначения пластин и державок согласно стандарту ISO 1832-1991 Взаимосвязь отдельных кодов маркировки пластин и резцов с СРП | 18 Расшифровка обозначения державок и режущих сменных пластин для резцов Выдержки из стандарта ISO 1832-1991 Основные параметры инструмента | |||

| 660 Маркировка инструмента Система стандартного обозначения сменных режущих пластин для общего точения Часть 1 Форма Допуски Размеры | 661 Расшифровка инструментов Обозначение пластин для общего точения согласно ИСО стандарту Часть 2 Толщина Тип кромки Радиус при вершине | 73 Стандартная маркировка сменных пластин для резцов по ISO Основные параметры инструмента Часть 1 Форма пластины Задний угол Класс точности Тип СМП | 74 Расшифровка обозначения твердосплавных пластин Часть 2 Геометрия режущего инструмента для точения Высота СМП Радиус при вершине Тип стружколома | 104 Международная стандартная система обозначения режущих сменных пластин для сборного металлорежущего инструмента Часть 1 Форма СМП Задний угол Допуск | 105 Международная стандартная система обозначения режущих пластин для сборного инструмента Часть 2 Длина и форма режущей кромки Толщина СМП Направление | |||

См. | ||||||||

Маркировка резцов по металлу / Turning tool ISO code system | Основные элементы токарного резца / Metal lathe tools Features | |||||||

Технология токарной обработки металлов / Basics of metal turning | Фрезерование на фрезерном станке / Basics of milling | |||||||

Фрезы со сменными пластинами / Parts of a milling cutter | Механическое крепление пластин / Insert clamping system | |||||||

Стружколомы токарных пластин Соответствие / Chipbreaker comparison chart | Геометрия пластины / Cutting insert geometry | |||||||

Дюймовое обозначение режущих пластин / Indexable insert identification (american system) | ||||||||

Проверьте свои знания по расшифровке обозначения пластин | ||||||||

| Примеры страниц из каталогов инструмента для металлообработки | ||||||||

20 Каталог MITSUBISHI 2014 Металлорежущий инструмент токарный и вращающийся Стр. | ||||||||

Расшифровка обозначения сменных режущих пластин по стандарту ИСО Часть 1 Токарный инструмент Форма пластины Шестигранная Восьмигранная Пятигранная Расшифровка обозначения сменных режущих пластин по стандарту ИСО Часть 1 Токарный инструмент Форма пластины Шестигранная Восьмигранная Пятигранная _ Квадратная Треугольная с Ромбическая 80 о D Ромбическая 55 Z7 Е Ромбическая 75 о F Ромбическая 50 7 М Ромбическая 86 V Ромбическая 35 Z7 W Три тональная L Прямоугольная о А Ромбическая 85 о В Ромбическая 82 о К Ромбическая 55 R Круглая О X Специальная конструкция Обозначение формы пластины АГ 0D1 S1 Треугольная пластина фаской (Вспомогательная режущая Обозначение класса допуска Особенности допуска пластин класса М Допуск на высоту режущей кромки m (мм) (Киме Допуск на высоту режущей кромки m (мм) Допуск на диаметр вписанной окружности 0D1 (мм) Допуск на толину пластины S1 (мм) Цвтршжй Треугольная Квадратная Ромбическая 80 Ромбическая 55 Ромбическая 35 Круглая А 0. | ||||||||

21 Каталог MITSUBISHI 2014 Металлорежущий инструмент токарный и вращающийся Стр. | ||||||||

Расшифровка обозначения сменных режущих пластин по стандарту ИСО Часть 2 Токарные пластины Обозначение углового радиуса пластины Радиус на угле Расшифровка обозначения сменных режущих пластин по стандарту ИСО Часть 2 Токарные пластины Обозначение углового радиуса пластины Радиус на угле _ (мм) Диаметр вписанной окружности (мм) dT Й7 pTj А 02 04 03 03 06 3.97 L3 08 05 04 04 08 4.76 03 09 06 05 05 09 5.56 06 6.00 04 11 07 06 06 11 6.35 05 13 09 08 07 13 7.94 08 8.00 09 06 16 11 09 09 16 9.525 10 10.00 12 12.00 12 08 22 15 12 12 22 12.70 15 10 19 16 15 27 15.875 16 16.00 19 13 23 19 19 33 19.05 20 20.00 27 22 22 38 22.225 25 25.00 25 31 25 25 44 25.40 31 38 32 31 54 31.75 32 32.00 Значение размера пластины 12 04 ( 00 00 Без радиуса V3 0.03 V5 0.05 01 0.1 02 0.2 04 0.4 08 0.8 12 1.2 16 1.6 20 2.0 24 2.4 28 2.8 32 3.2 00 Дюймовая система МО Метрическая система Круглая лласгина 08 (E) (N)-MP Обозначение режущей кромки Рис. | ||||||||

17 Справочник — Каталог SANDVIK COROMANT 2006 CoroKey Металлорежущий инструмент Стр.15 | ||||||||

Система обозначения пластин и державок согласно стандарту ISO 1832-1991 Взаимосвязь отдельных кодов маркировки пластин и резцов с СРП Система обозначения пластин и державок согласно стандарту ISO 1832-1991 Взаимосвязь отдельных кодов маркировки пластин и резцов с СРП _ ПЛАСТИНЫ C N Допуски M G 09 Толщина пластины 03 08 PF 1. | ||||||||

| Подборка ссылок иллюстрированных из промышленных каталогов | ||||||||

| 620 Система обозначения токарных пластин из сверхтвердых режущих материалов Часть 1 Форма пластины Диаметр вписанной окружности Класс точности | 621 Система обозначения токарных пластин из сверхтвердых режущих материалов Часть 2 Режущая вставка из CBN на всю толщину Многовершинная пластина | 1110 Маркировка пластин режущих сменных для сборного фрезерного инструмента по металлу Коды основных характеристик Часть 1 Форма Задний угол Класс точности | 1111 Расшифровка маркировки фрезерных пластин сменных режущих по ИСО Коды основных характеристик Часть 2 Толщина Форма режущей кромки Направление резания | |||||

| 72 Система обозначения сменных режущих пластин по ISO Часть 1 Первая буква обозначает форму Величина заднего угла указывается во второй позиции кода обознач | 73 Система обозначения сменных режущих пластин по ISO Часть 2 Третья позиция в коде обозначает точность изготовления пластины по толщине и диаметру вписанно | 74 Система обозначения сменных режущих пластин по ISO Часть 3 Цифры в пятой позиции кода определяют размер режущей кромки Толщина пластины Радиус при вершин | 75 Система обозначения сменных режущих пластин по ISO Часть 4 Последнее место в обозначении отведено для описания геометрии передней поверхности пластины (с | 5 Режущие пластины для металлообработки имеют четкую и нестираемую маркировку ее геометрии, марки твердого сплава и радиуса при вершине | ||||

| 44 Indexable turning ISO inserts indentification Part 1 Insert Shape Symbol H Hexagonal Octagonal P Pentagonal S Square T Triangular C Rhombic 80 D Rh | 45 Indexable turning ISO inserts indentification Part 2 Insert Size Cutting Edge Condition Cutting Direction Insert Thickness Chip Breaker Symbol Diam | 19 Стандартная международная система обозначения режущих пластин ISO 1832-2004 Метрические Часть 1 Форма Ромбическая Квадратная Круглая Треугольная Тригональная Ве | 20 Стандартная международная система обозначения режущих пластин ISO 1832-2004 Метрические Часть 2 Класс допуска на изготовление инструмента Длина режущей кромки Т | 21 Стандартная международная система обозначения режущих пластин ISO 1832-2004 Метрические Часть 3 Конфигурация угла символ Специальный радиус вершины M0 круглые п | 850 Расшифровка пластин по ISO для токарной обработки и фрезерования металла на станках Основные характеристики сменного режущего инструмента | |||

| 26 Стандартное обозначение токарных пластин Часть 1 Форма Ромбическая Квадратная Круглая Шестигранная Треугольная Задний угол 0 5 7 11 градусов Односторонние Дву | 27 Стандартное обозначение токарных пластин Часть 2 Длина режущей кромки для различных форм Диаметр вписанной окружности Направление обработки Правое Левое | 40 Маркировка сменных пластин для режущих инструментов Часть 1 Стандарты JIS B4120-1998 ISO 1832 AM1-1998 Обозначение Форма Величина заднего угла Точност | 41 Маркировка сменных пластин для режущих инструментов Часть 2 Толщина Радиус при вершине Исполнение режущей кромки Направление резания Геометрия передне | 402 Система обозначения режущих пластин по стандарту ISO Часть 1 кодировки Форма сменной пластины Величина заднего угла Точность изготовления Тип режущего инстру | 403 Система обозначения режущих пластин по стандарту ISO Часть 2 кодировки Длина режущей части Толщина Радиус при вершине Форма кромки Направление резания Струж | |||

| 1630 Система обозначения сменных многогранных режущих пластин по международному коду ISO заводскому стандарту А ромб 85 В ромб 82 С ромб 80 D ромб 55 E ром | 393 Стандартное обозначение сменных режущих пластин Токарные интрументы Форма пластины Класс допуска для вписанной окружности Исполнение режущей кромки S | 8 Часть 1 Как расшифровать обозначение сменной режущей пластины для точения Каждый символ отражает характерные особенности режущего иснтрумента Ниже приведена расши | 9 Часть 2 Воспользовавшись представленной информацией о системе обозначения токарных сменных пластин Вы с легкостью выберете нужный Вам инструмент 04 Толщина S 08 Р | 10 Международная система обозначений сменных режущих токарных пластин по ISO 1832 Параметры Форма пластины Задний угол Направление резания | 11 Пример обозначения сменных режущих пластин для точения по международному стандарту ISO 1832 Конструктивные особенности токарного инструмента | |||

| 25 Международная система кодирования сменных режущих пластин Обозначение по стандарту ISO 1832 Пример Допуски Mi Допустимое отклонение в мм для d m s Пла | 26 Международная система кодирования сменных режущих многогранных пластин Обозначение по стандарту ISO 1832 Пример 2 Специальные характеристики резания и | 22 Принятая система обозначения / кодирования сменных режущих пластин для общего точения Форма пластины Тип пластины Допуски Диаметр вписанной окружност | 23 Принятая система обозначения / кодирования сменных режущих пластин для общего точения Продолжение Толщина пластины Состояние режущей кромки Острая кр | 12 Маркировка твердосплавных пластин для токарных резцов с механическим креплением СМП Система обозначения инструмента по международному стандарту ИСО Часть 1 | 13 Маркировка твердосплавных пластин для токарных державок с мехкреплением СМП Система обозначения инструмента по международному стандарту ИСО Часть 2 | |||

| 213 Стандартная международная система обозначения сменных режущих неперетачиваемых пластин Форма Задний угол Диаметр вписанной окружности Допуск По m По d Кл | 214 Международная стандартная схема обозначения сменных режущих неперетачиваемых пластин Продолжение Длина режущей кромки Толщина Радиус закругления Рабочая | 54 Текстово-цифровая международная система обозначения токарных сменных режущих пластин по ISO С N М G 12 Класс точности изготовления Величина заднего угла Фо | 55 Текстово-цифровая стандартная кодировка обозначения токарных сменных неперетачиваемых пластин по международному стандарту ISO Продолжение 04 08 — VM 8 Номи | |||||

0day уязвимость (бэкдор) в прошивке для цифровых видеорегистраторов, сетевых видеорегистраторов и IP-камер на базе Xiaongmai / Хабр

Это полное раскрытие недавнего бэкдора, интегрированного в устройства DVR / NVR, построенные на базе HiSilicon SoC с прошивкой Xiaongmai.

Описанная уязвимость позволяет злоумышленнику получить доступ к корневой оболочке и полный контроль над устройством. Формат полного раскрытия информации для этого отчета был выбран из-за отсутствия доверия к поставщику. Доказательство концептуального кода представлено ниже.

Описанная уязвимость позволяет злоумышленнику получить доступ к корневой оболочке и полный контроль над устройством. Формат полного раскрытия информации для этого отчета был выбран из-за отсутствия доверия к поставщику. Доказательство концептуального кода представлено ниже. Предыдущая работа и исторический контекст

В самых ранних известных версиях был включен доступ по telnet со статическим паролем root, который можно было восстановить из образа прошивки с (относительно) небольшими вычислительными затратами.Об этой уязвимости говорилось в предыдущей статье автора в 2013 году. В 2017 году Иштван Тот провел наиболее полный анализ прошивки цифрового видеорегистратора. Он также обнаружил уязвимость удаленного выполнения кода на встроенном веб-сервере и многие другие уязвимости. Стоит отметить, что производитель проигнорировал раскрытие информации.

В более поздних версиях прошивки по умолчанию отключен доступ через Telnet и порт отладки (9527 / tcp). Вместо этого у них был открытый порт 9530 / tcp, который использовался для приема специальной команды для запуска демона telnet и включения доступа к оболочке со статическим паролем, который одинаков для всех устройств. Такой случай освещен в этих статьях:

Такой случай освещен в этих статьях:

В самых последних версиях встроенного ПО есть открытый порт 9530 / tcp, который прослушивает специальные команды, но для их фиксации требуется криптографическая аутентификация запрос-ответ. Это предмет фактического раскрытия.

Технические характеристики

Обсуждаемые уязвимые устройства DVR / NVR / IP-камеры работают под управлением Linux с минимальным набором утилит, предоставляемым busybox, основным видеоприложением

Sofia и небольшим набором специальных дополнительных утилит, отвечающих за поддержку работы устройства.Аппаратное обеспечение имеет процессор на базе ARM от десятков до сотен мегабайт оперативной памяти. Устройство с уязвимой прошивкой имеет процесс macGuarder или dvrHelper , работающий и принимающий соединения через TCP-порт 9530. Код и строки журнала предполагают, что macGuarder раньше был отдельным процессом, но позже его функции были объединены в процесс dvrHelper как отдельный поток.

Стоит отметить, что в более ранних версиях прошивки процесс dvrHelper был скомпилирован в busybox как дополнительный апплет.Принимая во внимание, что busybox имеет лицензию GNU GPL, возможно, что нарушение лицензии имеет место из-за того, что программное обеспечение dvrHelper распространялось без исходного кода.

Успешный процесс активации бэкдора выглядит следующим образом:

- Клиент открывает соединение с портом TCP-порт 9530 устройства и отправляет строку

OpenTelnet: OpenOnceс добавлением байта, указывающего общую длину сообщения. Этот шаг является последним для предыдущих версий бэкдора. Если после этого шага ответа нет, возможно, telnetd уже был запущен. - Сервер (устройство) отвечает строкой

randNum: XXXXXXXX, гдеXXXXXXXX— 8-значное случайное десятичное число. - Клиент использует свой предварительный общий ключ и создает ключ шифрования как объединение полученного случайного числа и PSK.

- Клиент шифрует случайное число с помощью ключа шифрования и отправляет его после строки

randNum:. Ко всему сообщению добавляется байт, указывающий общую длину сообщения. - Сервер загружает тот же общий ключ из файла

/ mnt / custom / TelnetOEMPasswdили использует ключ по умолчанию2wj9fsa2, если файл отсутствует. - Сервер выполняет шифрование случайного числа и проверяет, что результат идентичен строке от клиента. В случае успеха сервер отправляет строку

verify: OKилиverify: ERRORв противном случае. - Клиент шифрует строку

Telnet: OpenOnce, добавляет к ней байты общей длины,CMD:строку и отправляет на сервер. - Сервер извлекает и дешифрует полученную команду. Если результат дешифрования равен строке

Telnet: OpenOnce, он отвечаетOpen: OK, включает порт отладки 9527 и запускает демон telnet.

Весь процесс аутентификации может напоминать некую разновидность аутентификации запрос-ответ HMAC, за исключением того, что он использует симметричный шифр вместо хэша. Этот конкретный симметричный шифр напоминает некоторый вариант 3DES-EDE2 для ключей длиной более 8 байтов и похож на простой DES для более коротких ключей.

Легко видеть, что все, что клиентам необходимо для успешной аутентификации, — это знание PSK (который является обычным и может быть получен из прошивки в виде открытого текста) и реализация этого симметричного блочного шифра.Восстановление этой реализации симметричного шифра наиболее сложно, но это было достигнуто в ходе этого исследования. Исследования и тесты проводились с использованием этого набора инструментов:

- Ghidra 9.1.1 от NSA (https://ghidra-sre.org/) — набор для проверки исполняемого двоичного кода.

- QEMU (точнее qemu-user в Debian chroot — https://www.qemu.org/) — программное обеспечение, которое позволяет прозрачно выполнять исполняемые файлы сторонней архитектуры (ARM) на хосте.

- Общие утилиты и набор инструментов GNU.

После активации демон telnet очень вероятно, что он примет одну из следующих пар логин / пароль:

Эти пароли можно восстановить как из прошивки, так и путем перебора хешей в файле

/ etc / passwd . Современный GPGPU потребительского уровня с hashcat способен найти предварительный образ для хэша за считанные часы. Порт отладки 9527 принимает тот же логин / пароль, что и веб-интерфейс, а также обеспечивает доступ к оболочке и функции для управления устройством. Говоря об учетных записях веб-интерфейса, злоумышленник может сбросить пароль или получить хэши паролей из файлов / mnt / mtd / Config / Account * .Хеш-функция была описана в предыдущем исследовании Иштвана Тота.

Затронутые устройства

Предыдущее исследование показало хорошую коллекцию затронутых брендов: https://github.com/tothi/pwn-hisilicon-dvr#summary. Существуют десятки марок и сотни моделей.

Автор этого отчета на основе опроса случайных IP-адресов оценивает общее количество уязвимых устройств, доступных через Интернет, где-то между сотнями тысяч и миллионами.

Наверное, самый простой способ проверить, уязвимо ли ваше устройство, — это PoC-код, указанный ниже.

Тестирование уязвимости

PoC-код: https://github.com/Snawoot/hisilicon-dvr-telnet.

Построение программы PoC из исходного кода: запустите make в исходном каталоге.

Использование: ./hs-dvr-telnet HOST PSK

Самый распространенный PSK по умолчанию: 2wj9fsa2 .

Пример сеанса:

$ telnet 198.51.100.23 Пробуем 198.51.100.23 ... telnet: невозможно подключиться к удаленному хосту: в соединении отказано $ ./hs-dvr-telnet 198.51.100.] '. Вход в LocalHost: root Пароль:

IP-адрес в примере выше — это IP-адрес из блока адресов, зарезервированный для документации RFC5737.

Устройство следует считать уязвимым, если:

- Telnet-порт открывается после запуска

hs-dvr-telnet. - Устройство отвечает запросом на запрос

hs-dvr-telnet. Даже если проверка не удалась из-за неправильного PSK, существует правильный PSK, извлекаемый из прошивки. - hs-dvr-telnet зависает в ожидании ответа, но порт telnet открывается (это произойдет со старыми версиями прошивки, для которых требуется только команда

OpenTelnet: OpenOnce).

Смягчение

Принимая во внимание более ранние фиктивные исправления этой уязвимости (фактически, бэкдор), нецелесообразно ожидать исправлений безопасности для встроенного ПО от производителя. Владельцам таких устройств следует подумать о переходе на альтернативы.

Однако, если замена невозможна, владельцы устройств должны полностью ограничить сетевой доступ к этим устройствам для доверенных пользователей. В этой уязвимости задействованы порты 23 / tcp, 9530 / tcp, 9527 / tcp, но более ранние исследования показывают, что нет уверенности, что реализация других сервисов надежна и не содержит уязвимостей RCE .

Объекты, не включенные в данное исследование

Анализ кода показал, что процедура аутентификации на порту 9530 расшифровывает полезную нагрузку «CMD» произвольного размера (до размера буфера, считываемого сразу из сокета) в буфер на стеке с фиксированным размером 32 байта. Целенаправленное использование этого переполнения требует знания PSK, поэтому для получения доступа более практично действовать обычным способом. С другой стороны, мусор, отправленный с командой CMD, может вызвать повреждение стека и сбой демона dvrHelper.Возможные последствия этого (потенциального) сбоя не изучались, потому что бэкдор macGuarder / dvrHelper выглядит строго превосходным и прямым подходом.

ОБНОВЛЕНИЕ (2020-02-05 02: 10 + 00: 00): Иштван Тот, автор предыдущих исследований по этому вопросу, представил свою собственную реализацию программы PoC: https://github.com/tothi/hs- dvr-telnet Данная реализация написана на чистом коде Python и реализует симметричный шифр более понятным образом. Также в нем описаны различия между вариантом шифра 3DES, используемым Xiongmai для аутентификации бэкдора, и оригинальным шифром 3DES.Эти различия можно выразить с помощью этого коммита git: https://github.com/tothi/pyDes/commit/7a26fe09dc5b57b175c6439fbbf496414598a7a2.

ОБНОВЛЕНИЕ (2020-02-05 17: 28 + 00: 00): Другие исследователи и пользователи Хабра отметили, что такая уязвимость ограничена устройствами на базе программного обеспечения Xiongmai (Hangzhou Xiongmai Technology Co, XMtech), включая продукты другие поставщики, которые поставляют продукты на основе такого программного обеспечения. На данный момент HiSilicon не может нести ответственность за бэкдор в двоичном файле dvrHelper / macGuarder.

ОБНОВЛЕНИЕ (2020-02-21 10: 30 + 00: 00): Xiaongmai признал уязвимость и выпустил рекомендации по безопасности: ссылка, архив 1, архив 2. Тело фактической статьи было обновлено соответствующим образом, чтобы отразить происхождение. уязвимости должным образом.

Конвертер Base64 — Base 64 Cipher

Найдите инструмент

Кодирование Base64

Инструмент для расшифровки / шифрования с помощью базы 64. Base64 — это система кодирования, использующая 64 символа, выбранная для совместимости с большинством таблиц кодирования.Например, он используется в электронных письмах.

Результаты

КодированиеBase64 — dCode

Тэги: Кодирование символов, Интернет

Поделиться

dCode и другие

dCode является бесплатным, а его инструменты — ценная помощь в играх, математике, геокэшинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

Декодер Base 64

Кодировщик Base64

Инструмент для расшифровки / шифрования с помощью базы 64.Base64 — это система кодирования, использующая 64 символа, выбранная для совместимости с большинством таблиц кодирования. Например, он используется в электронных письмах.

Ответы на вопросы

Как зашифровать с использованием кодирования Base64

Кодирование Base 64 требует двоичного ввода. Для текста значения зависят от его кодировки (часто ASCII или Unicode).

Пример: Для кодирования DCODE, записанного 01100100 01000011 01101111 01100100 01100101 в двоичном виде (код ASCII)

Base 64 Кодирование начинается с разделения двоичного кода на группы по 6 битов, при необходимости заполняя его нулем.

Пример: Разделить как 011001 000100 001101 101111 011001 000110 0101 (+00)

Каждая группа из 6 бит имеет значение по основанию 10, оно соответствует символу в алфавите Base 64 (начинается с 0): ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789 + /

| 0 | A | 1 | B | 2 | C | 3 | D | 4 | E | 5 | G20 7 | 902 902 902 902 902 902 G20 902 H||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 8 | I | 9 | J | 10 | K | 11 | L | 12 | M | 13 | N 14 | 902 902 902 902 902 902 902 902 П||||

| 16 | Q | 17 | R | 18 | S | 19 | T | 20 | U | 21 | V | 902 902 902 902 902 X||||

| 24 | Y | 25 | Z | 26 | a | 27 | b | 28 | c | 29 | d | e | 31 | f | |

| 32 | g | 33 | h | 34 | i | 35 | j | 36 | 902 902 902 902м | 39 | n | ||||

| 40 | o | 41 | p | 42 | q | 43 | r | 44 | 902 902 902 902 902 902 902 902u | 47 | v | ||||

| 48 | w | 49 | x | 50 | y | 51 | z | 52 | 902 902 902 902 902 18 0 53 9022 | 55 | 3 | ||||

| 56 | 4 | 57 | 5 | 58 | 6 | 59 | 7 | 60 | 8 | 61 | 9 | 62 | + | 63 | / |

Пример: Преобразование из 011001 в основание 10 равно 25, а в алфавите 25 — Z, 000100 — 4 и т. Д. .для получения символов с номерами 25 4 13 47 25 6 20 или закодированного сообщения: ZENvZGU

Base 64 работает только с группами из 4 символов, при необходимости заполните =.

Пример: Наконец, ZENvZGU (имеющий 7 символов) становится ZENvZGU = (8 символов, кратное 4), что является окончательным сообщением, закодированным в кодировке base64 .

Как расшифровать кодировку Base64

Расшифровказаключается в нахождении значений букв в алфавите Base64 : ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789 + / (знак равенства = игнорируется)

Пример: Кодированное сообщение — YjY0, соответствующие значения Y, j, Y, 0 в алфавите: 24,35,24,52

Значения преобразуются в 6-битную двоичную форму.

Пример: 24 преобразуется в 011000, 35 = 100011 и т. Д. Декодированное двоичное сообщение имеет вид 011000100011011000110100

На этом декодирование Base64 завершено. Затем двоичное сообщение читается с использованием желаемой системы кодирования (ASCII, Unicode и т. Д.).

Пример: В ASCII 01100010,00110110,00110100 соответствует обычному тексту b, 6,4

Как распознать зашифрованный текст Base64?

Сообщение теоретически состоит из числа символов, кратного 4.С этой целью наличие символов = (равно) в конце сообщения является большой подсказкой.

Сообщение содержит максимум 65 различных символов (и, возможно, пробел или разрыв строки). По умолчанию это: ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789 + / =

Base64 обычно используется в электронной почте для сообщений и вложений, отличных от ASCII (через стандарт MIME: многоцелевые расширения электронной почты в Интернете)

Сеть Usenet использовала Base64 для передачи файлов, любое указание на нее является ключом к разгадке.

Несколько подписей пользователей или сайтов связаны с Base64 как код 6.0 (94/25) или расширения .b64

Почему размер данных увеличивается?

В Base64 4 символа ASCII используются для кодирования 3 байтов. Объем увеличен на 33%.

Пример: Base64 (6 символов) закодирован QmFzZTY0 (8 символов или + 33%)

base64 (без верхнего регистра) кодируется YmFzZTY0

Почему Base64 назван так?

base64 использует алфавит из шестидесяти четырех символов для кодирования любой двоичной строки (в базе 2), поэтому это математическое преобразование в base 64 .

Что такое Base64URL?

Символы 62 + и 63 / могут вызвать проблемы с URL-адресом, их можно заменить соответственно — и _. Знак равенства = удален.

Когда были изобретены Base64?

RFC 2045: официальная норма Base64 — с 1996 г.

Задайте новый вопросИсходный код

dCode сохраняет право собственности на исходный код онлайн-инструмента «Кодирование Base64». За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (конвертер, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.)) доступ к данным, скриптам или API не будет бесплатным, то же самое для загрузки кода Base64 для автономного использования на ПК, планшете, iPhone или Android!

Нужна помощь?

Пожалуйста, заходите в наше сообщество Discord, чтобы получить помощь!

Вопросы / комментарии

Сводка

Инструменты аналогичные

Поддержка

Форум / Справка

Ключевые слова

base, base64,64, mime, usenet, электронная почта, шестьдесят, четыре, qmfzzty0, ymfzzty0, base64url, равно

Ссылки

Источник: https: // www.dcode.fr/base-64-encoding

© 2021 dCode — Лучший «инструментарий» для решения любых игр / загадок / геокэшинга / CTF.DES Encryption — Простое шифрование или дешифрование строк или файлов

Symmetric Ciphers Online позволяет зашифровать или расшифровать произвольное сообщение используя несколько хорошо известных симметричные алгоритмы шифрования например AES, 3DES или BLOWFISH.

Симметричные шифры используют одинаковые (или очень похожие с алгоритмической точки зрения view) ключи как для шифрования, так и для дешифрования сообщения.Они предназначены для быть легко вычисляемым и способным обрабатывать даже большие сообщения в реальном времени. Таким образом, симметричные шифры удобны для использования одним объектом, который знает секретный ключ, используемый для шифрования и необходимый для расшифровки его частные данные — например, алгоритмы шифрования файловой системы основаны на симметричные шифры. Если симметричные шифры должны использоваться для безопасной связи между двумя или более сторонами проблемы, связанные с управлением симметричными ключами возникают. Такие проблемы можно решить с помощью гибридный подход это включает в себя использование асимметричные шифры.Симметричные шифры являются базовыми блоками многих систем криптографии и являются часто используется с другими механизмами криптографии, которые компенсируют их недостатки.

Симметричные шифры могут работать либо в блочный режим или в потоковый режим. Некоторые алгоритмы поддерживают оба режима, другие поддерживают только один режим. В блочном режиме криптографический алгоритм разбивает входное сообщение на массив небольших блоков фиксированного размера, а затем шифрует или дешифрует блоки по одному. В потоковом режиме каждая цифра (обычно один бит) ввода сообщение шифруется отдельно.

В блочном режиме обработки, если блоки были зашифрованы полностью независимо от того, зашифрованное сообщение может быть уязвимо для некоторых тривиальных атак. Очевидно, если бы было зашифровано два одинаковых блока без дополнительных контекст и используя ту же функцию и ключ, соответствующие зашифрованные блоки тоже будет идентичным. Вот почему блочные шифры обычно используются в различных режимы работы. Режимы работы вводят дополнительную переменную в функцию, которая содержит состояние расчета.Состояние изменяется во время шифрования / дешифрования процесс и объединены с содержанием каждого блока. Такой подход смягчает проблемы с идентичными блоками, а также могут служить для других целей. В значение инициализации дополнительной переменной называется вектор инициализации. В различия между режимами работы блочных шифров заключаются в том, как они сочетаются вектор состояния (инициализации) с входным блоком и путь вектора значение изменяется во время расчета. Потоковые шифры сохраняются и меняются их внутреннее состояние по дизайну и обычно не поддерживает явный входной вектор значения на их входе.

Примечание по безопасности: данные передаются по сети в незашифрованном виде ! Пожалуйста, не вводите конфиденциальную информацию в форму выше поскольку мы не можем гарантировать вам, что ваши данные не будут скомпрометированы.

Используя выбор типа входа , выберите тип входа — текстовая строка или файл. В случае ввода текстовой строки введите свой ввод в Input text textarea 1,2 . В противном случае используйте кнопку «Обзор», чтобы выбрать входной файл для загрузки.Затем выберите криптографическую функцию, которую вы хотите использовать в поле Функция . В зависимости от выбранной функции поле вектора инициализации (IV) имеет вид показано или скрыто. Вектор инициализации — это всегда последовательность байтов, каждый байт должен быть представлен в шестнадцатеричной форме.

Выберите режим работы в поле Mode и введите ключ в поле Key . Допустимая длина ключей для определенных криптографических функций перечислены ниже.Если вы не укажете ключ с допустимой длиной, ключ будет продлен на правильное количество нулевых байтов в конце. При смене ключа префикс функции sha1 (key) будет автоматически заполняется поле IV. Вы все еще можете изменить IV. Функция предназначена только для вашего удобства. С помощью переключателей под Ключ поле ввода, вы можете указать, вводится ли значение ключа следует интерпретировать как обычный текст или шестнадцатеричное значение.

Наконец, нажмите «Зашифровать!» или кнопку «Расшифровать!» кнопка в зависимости от того, хотите ли вы, чтобы входное сообщение было зашифровано или расшифровано.

Выходное сообщение отображается в шестнадцатеричном виде и может быть загружено как двоичный файл. Формат выходного файла — это просто дамп двоичных данных. Вектор инициализации добавлен к имени файла для удобства.

| Криптографическая функция | Длина ключей | Длина векторов инициализации (все режимы) | ||

|---|---|---|---|---|

| В байтах | В битах | В байтах | В битах | |

| AES 902 902, 242 128, 192 или 256 | 16 | 128 | ||

| DES | 1-8 байтов | 8-64 | 16 | 128 |

| ТРОЙНИКИ | 1 до 24 | 8 до 192 | 16 | 128 |

| УДАР | 1 до 56 | 8 до 448 | 16 | 128 |

| BLOWFISH-compat | 1 до 56 | 8 до 448 | 16 | 128 |

| RIJNDAEL-256 | от 1 до 32 | от 8 до 256 | 64 | 512 |

| R4 | 1 до 256 | 8 до 2048 | – | – |

| SERPENT | 1–32 | 8–256 | 32 | 256 |

| TWOFISH | от 1 до 32 | от 8 до 256 | 32 | 256 |

1 При расшифровке строки можно использовать только шестнадцатеричные символы, переводы строки, табуляторы и символы новой строки.

2 Входящий текст имеет функцию автоматического определения. Автоопределение определяет, находится ли содержимое поля Входной текст в форма обычного текста или шестнадцатеричной строки. Вы можете отключить эту функцию, нажав на «ВЫКЛ» или изменив текущий тип ввода в поле Текст ввода поле.64 бит). Эта функция необратима, вы не можете получить открытый текст только из хеша. Единственный способ расшифровать ваш хэш — это сравнить его с базу данных с помощью нашего онлайн-дешифратора. Здесь у нас есть база данных хэшей 10.000.000.000+ md5, которая поможет вам с расшифровкой. Следует знать, что md5, хотя он очень распространен и распространен, не следует использовать для шифрования критически важных данных, так как это уже небезопасно (были обнаружены коллизии, и расшифровывать становится все проще). Если вы создаете новый веб-сайт, используйте Sha-256, 512 или другие виды шифрования. (С солью) лучше бы мд5, а то и ша-1.Наша база данных дешифраторов взята из всего списка слов, который мне удалось найти в Интернете. Затем я отсортировал их и увеличил окончательный список слов. путем создания сценария, который умножил список, чтобы, наконец, создать уникальный и подходящий список слов.

Md5 больше не считается безопасным способом хранения паролей. В 2004 году китайские ученые обнаружили полное столкновение на МД5. С той даты столкновения стали

проще и проще за счет увеличения вычислительной мощности. Теперь можно найти коллизию md5 за несколько минут.Если вас интересуют конфликты md5 и вы хотите

чтобы узнать больше, вы можете проверить эту ссылку. Теперь лучше использовать хеш-функции, например, Sha256, 512, bcrypt, scrypt, whirlpool.

Если вы все еще хотите использовать md5 для хранения паролей на своем веб-сайте, неплохо было бы использовать «соль», чтобы затруднить взлом хеша с помощью брутфорса и радужных таблиц.

Соль — это просто строка символов, которую вы добавляете к паролю пользователя, чтобы сделать его менее уязвимым. Например, предположим, что мы используем пароль «пароль» (хорошая идея).12 / * bn @ (пароль, который, очевидно, действительно сложнее взломать.

Обратите внимание, что предпочтительно использовать случайные сгенерированные строки в качестве соли, если вы просто используете одну и ту же строку для каждого пароля, ее будет слишком легко взломать.

Вы также можете проявить изобретательность и разделить соль пополам, а затем добавить часть в начало пароля, а другую — в конец. Или, например, соль

Перед тем, как вы его объедините, все хорошо, чтобы усложнить ваш пароль перед его сохранением.

Между прочим, если вы ищете хороший способ запоминать очень трудно взломанные пароли, вы как пользователь можете использовать предложения вместо слова.Например Я запомнил этот пароль, наверняка, будет очень сложно пробиться через брутфорс и радужные таблицы. И это будет еще сложнее, если вы добавите прописные буквы и некоторые числа, такие как Например, Хиймджонанди родился в 1980 году. Его легко запомнить и сложно взломать.

20. Библиотека безопасности — документация пакета разработки плоскости данных 21.02.0-rc1

static const struct rte_security_capability pmd_security_capabilities [] = {

{/ * IPsec Lookaside Protocol разгрузка ESP Tunnel Egress * /

.действие = RTE_SECURITY_ACTION_TYPE_LOOKASIDE_PROTOCOL,

.protocol = RTE_SECURITY_PROTOCOL_IPSEC,

.ipsec = {

.proto = RTE_SECURITY_IPSEC_SA_PROTO_ESP,

.mode = RTE_SECURITY_IPSEC_SA_MODE_TUNNEL,

.direction = RTE_SECURITY_IPSEC_SA_DIR_EGRESS,

.options = {0}

},

.crypto_capabilities = pmd_capabilities

},

{/ * IPsec Lookaside Protocol разгрузка ESP Tunnel Ingress * /

.действие = RTE_SECURITY_ACTION_TYPE_LOOKASIDE_PROTOCOL,

.protocol = RTE_SECURITY_PROTOCOL_IPSEC,

.ipsec = {

.proto = RTE_SECURITY_IPSEC_SA_PROTO_ESP,

.mode = RTE_SECURITY_IPSEC_SA_MODE_TUNNEL,

.direction = RTE_SECURITY_IPSEC_SA_DIR_INGRESS,

.options = {0}

},

.crypto_capabilities = pmd_capabilities

},

{/ * PDCP Lookaside Protocol выгрузка плоскости данных * /

.действие = RTE_SECURITY_ACTION_TYPE_LOOKASIDE_PROTOCOL,

.protocol = RTE_SECURITY_PROTOCOL_PDCP,

.pdcp = {

.domain = RTE_SECURITY_PDCP_MODE_DATA,

.capa_flags = 0

},

.crypto_capabilities = pmd_capabilities

},

{/ * Управление разгрузкой PDCP Lookaside Protocol * /

.action = RTE_SECURITY_ACTION_TYPE_LOOKASIDE_PROTOCOL,

.protocol = RTE_SECURITY_PROTOCOL_PDCP,

.pdcp = {

.домен = RTE_SECURITY_PDCP_MODE_CONTROL,

.capa_flags = 0

},

.crypto_capabilities = pmd_capabilities

},

{

.action = RTE_SECURITY_ACTION_TYPE_NONE

}

};

static const struct rte_cryptodev_capabilities pmd_capabilities [] = {

{/ * SHA1 HMAC * /

.op = RTE_CRYPTO_OP_TYPE_SYMMETRIC,

.sym = {

.xform_type = RTE_CRYPTO_SYM_XFORM_AUTH,

.auth = {

.algo = RTE_CRYPTO_AUTH_SHA1_HMAC,

.block_size = 64,

.key_size = {

.min = 64,

.max = 64,

.increment = 0

},

.digest_size = {

.min = 12,

.max = 12,

.increment = 0

},

.aad_size = {0},

.iv_size = {0}

}

}

},

{/ * AES CBC * /

.op = RTE_CRYPTO_OP_TYPE_SYMMETRIC,

.sym = {

.xform_type = RTE_CRYPTO_SYM_XFORM_CIPHER,

.cipher = {

.algo = RTE_CRYPTO_CIPHER_AES_CBC,

.block_size = 16,

.key_size = {

.min = 16,

.max = 32,

.increment = 8

},

.

также / See also :

также / See also : A002

A002 005 0.025 +0.025 F 0.005 0.013 +0.025 6.35 0.08 0.08 0.08 0.11 0.16 С 0.013 0.025 +0.025 9.525 0.08 0.08 0.08 0.11 0.16 Н 0.013 0.013 +0.025 12.70 0.13 0.13 0.13 0.15 Е 0.025 0.025 +0.025 15.875 0.15 0.15 0.15 0.18 G 0.025 0.025 +0.13 19.05 0.15 0.15 0.15 0.18 J 0.005 0.05 0.15 +0.025 25.40 0.18 К 0.013 0.05 0.15 +0.025 31.75 0.20 1 +0.025 +0.05 +0.15 +0.025 Допу ск на ди аметр в писаннс окруж НОСТИ (ft ш) М 0.08 0.18 0.05 0.15 0.13 Цвшрпяш Треугольная Квадратная Ромбическая 80 Ромбическая 55 Ромбическая 35 Круглая N 0.08 0.18 0.05 0.15 0.025 6.35 0.05 0.05 0.05 0.05 0.05 — и 0.13 0.38 0.08 0.25 0.13 9.525 0.05 0.05 0.05 0.05 0.05 0.05 Знаком обозначены поверхности спеченных пластин. 12.70 0.08 0.08 0.08 0.08 — 0.08 15.875 0.10 0.10 0.10 0.10 — 0.10 19.05 0.10 0.10 0.10 0.10 — 0.10 25.40 — 0.13 — 0.13 31.75 — 0.15 — 0.15 Обозначение класса допуска С N М G Обозначение заднего угла ИННН Стандартный угол А 3 В 5 С 7 15 Е 20 F 25 -JV G 30 N 0 Р 11 О Другие значения углов Основные используемые углы Обозначение фиксации стружколома Метрическая система Наличие отверстия Форма отверстия Стружкопом Рис.

005 0.025 +0.025 F 0.005 0.013 +0.025 6.35 0.08 0.08 0.08 0.11 0.16 С 0.013 0.025 +0.025 9.525 0.08 0.08 0.08 0.11 0.16 Н 0.013 0.013 +0.025 12.70 0.13 0.13 0.13 0.15 Е 0.025 0.025 +0.025 15.875 0.15 0.15 0.15 0.18 G 0.025 0.025 +0.13 19.05 0.15 0.15 0.15 0.18 J 0.005 0.05 0.15 +0.025 25.40 0.18 К 0.013 0.05 0.15 +0.025 31.75 0.20 1 +0.025 +0.05 +0.15 +0.025 Допу ск на ди аметр в писаннс окруж НОСТИ (ft ш) М 0.08 0.18 0.05 0.15 0.13 Цвшрпяш Треугольная Квадратная Ромбическая 80 Ромбическая 55 Ромбическая 35 Круглая N 0.08 0.18 0.05 0.15 0.025 6.35 0.05 0.05 0.05 0.05 0.05 — и 0.13 0.38 0.08 0.25 0.13 9.525 0.05 0.05 0.05 0.05 0.05 0.05 Знаком обозначены поверхности спеченных пластин. 12.70 0.08 0.08 0.08 0.08 — 0.08 15.875 0.10 0.10 0.10 0.10 — 0.10 19.05 0.10 0.10 0.10 0.10 — 0.10 25.40 — 0.13 — 0.13 31.75 — 0.15 — 0.15 Обозначение класса допуска С N М G Обозначение заднего угла ИННН Стандартный угол А 3 В 5 С 7 15 Е 20 F 25 -JV G 30 N 0 Р 11 О Другие значения углов Основные используемые углы Обозначение фиксации стружколома Метрическая система Наличие отверстия Форма отверстия Стружкопом Рис. Обоим Наличие отверстия Форма отверстия Стружкопом Рис. W С Отверстием цилиндрическое + одна зенковка (40-60) Нет И 1 И А С Отверстием цилиндрическое Нет 1111 1 С Отверстием Односторонний ГИ1 VH7 С Отверстием цилиндрическое Односторонний VI 17 Q С Отверстием цилиндрическое + две зенковки (40-60) Нет G С Отверстием цилиндрическое двухсторонний и С Отверстием двухсторонний N Вез отв. — Нет В С Отверстием цилиндрическое + одна зенковка (70-90) Нет П7 R Без отв. — Односторонний ГИГ 7 С Отверстием Односторонний F Без отв. — двухсторонний rm VM7 L J Отверстием цилиндрическое + две зенковки (70-90) Нет X — Специальная конструкция J С Отверстием двухсторонний А002 ОБОЗНАЧЕНИЕ ПЛАСТИНЫ ДЛЯ ТОЧЕНИЯ

Обоим Наличие отверстия Форма отверстия Стружкопом Рис. W С Отверстием цилиндрическое + одна зенковка (40-60) Нет И 1 И А С Отверстием цилиндрическое Нет 1111 1 С Отверстием Односторонний ГИ1 VH7 С Отверстием цилиндрическое Односторонний VI 17 Q С Отверстием цилиндрическое + две зенковки (40-60) Нет G С Отверстием цилиндрическое двухсторонний и С Отверстием двухсторонний N Вез отв. — Нет В С Отверстием цилиндрическое + одна зенковка (70-90) Нет П7 R Без отв. — Односторонний ГИГ 7 С Отверстием Односторонний F Без отв. — двухсторонний rm VM7 L J Отверстием цилиндрическое + две зенковки (70-90) Нет X — Специальная конструкция J С Отверстием двухсторонний А002 ОБОЗНАЧЕНИЕ ПЛАСТИНЫ ДЛЯ ТОЧЕНИЯ A003

A003 Режущая кромка иж Острая режущая кромка F Скругленная режущая кромка Е Режущая кромка с фаской 1 Скругленная режущая кромка с фаской S ) Mitsubishi Materials упускает обозначение хонингования. — L- а 5 X У Толщина от нижне цо верха режущее эрхности пластины 1КИ. Обозначение Толщина (мм) S1 1.39 01 1.59 то 1.79 02 2.38 Т2 2.78 03 3.18 ТЗ 3.97 04 4.76 06 6.35 07 7.94 09 9.52 Значение толщины пластины Обозначение стружколома LP МР RP мм LM мм RM Л; LK мк RK а LS MS RS иЗ FP LP МР в МА SW MW HZ нх HV А I’M) шшшл (См. JIS-B4120-1998) A003 ПЛАСТИНЫ ДЛЯ ТОЧЕНИЯ

Режущая кромка иж Острая режущая кромка F Скругленная режущая кромка Е Режущая кромка с фаской 1 Скругленная режущая кромка с фаской S ) Mitsubishi Materials упускает обозначение хонингования. — L- а 5 X У Толщина от нижне цо верха режущее эрхности пластины 1КИ. Обозначение Толщина (мм) S1 1.39 01 1.59 то 1.79 02 2.38 Т2 2.78 03 3.18 ТЗ 3.97 04 4.76 06 6.35 07 7.94 09 9.52 Значение толщины пластины Обозначение стружколома LP МР RP мм LM мм RM Л; LK мк RK а LS MS RS иЗ FP LP МР в МА SW MW HZ нх HV А I’M) шшшл (См. JIS-B4120-1998) A003 ПЛАСТИНЫ ДЛЯ ТОЧЕНИЯ Форма пластины 5. Размер пластины длина режущей кромки 2. Задний угол ДЕРЖАВКИ Наружная обработка P C L N R 16 16 H 09 C3 — Внутренняя обработка S 25 T S C L C R 09 Диаметр оправки S Твердосплавные оправки А стальные оправки с внутренним подводом СОЖ Coromant Capto Размер соединения Тип державки SANDVIK 15 6 2 3 5 7 8 4 E F G B C 2 D 5 A H J G B C 2 D 5 ТОЧЕНИЕ Токарный инструмент Система обозначения сменных режущих пластин и токарных державок с СРП Выдержки из

Форма пластины 5. Размер пластины длина режущей кромки 2. Задний угол ДЕРЖАВКИ Наружная обработка P C L N R 16 16 H 09 C3 — Внутренняя обработка S 25 T S C L C R 09 Диаметр оправки S Твердосплавные оправки А стальные оправки с внутренним подводом СОЖ Coromant Capto Размер соединения Тип державки SANDVIK 15 6 2 3 5 7 8 4 E F G B C 2 D 5 A H J G B C 2 D 5 ТОЧЕНИЕ Токарный инструмент Система обозначения сменных режущих пластин и токарных державок с СРП Выдержки из